【產品技術】加密系列06:DWS數據庫加密

在DWS中,我們可以為集群啟用數據庫加密,以保護靜態數據。為集群啟用加密時,該集群及其快照的數據都會得到加密處理。可以在創建集群時啟用加密。加密是集群的一項可選且不可變的設置。要從未加密的集群更改為加密集群(或反之),必須從現有集群導出數據,然后在已啟用數據庫加密的新集群中重新導入這些數據。

如果希望加密,可以在集群創建時啟用加密。雖然加密是DWS集群中的一項可選設置,但我們建議您為包含敏感數據的集群啟用該設置。

注意僅有專業版密鑰管理中的密鑰才能對數據庫進行加密。

哪些用戶有權限使用DWS數據庫加密

安全管理員(擁有“Security ? ? ?Administrator”權限)可以直接授權DWS訪問KMS,使用加密功能。

普通用戶(沒有“Security ? ? ?Administrator”權限)使用加密功能時,根據該普通用戶是否為當前區域或者項目內第一個使用加密特性的用戶,

作如下區分:

是,即該普通用戶是當前區域或者項目內第一個使用加密功能的,需先聯系安全管理員進行授權,然后再使用加密功能。

否,即區域或者項目內的其他用戶已經使用過加密功能,該普通用戶可以直接使用加密功能。

對于一個租戶而言,同一個區域內只要安全管理員成功授權DWS訪問KMS,則該區域內的普通用戶都可以直接使用加密功能。

如果當前區域內存在多個項目,則每個項目下都需要安全管理員執行授權操作。

使用KMS加密DWS數據庫流程

當選擇KMS對DWS進行密鑰管理時,加密密鑰層次結構有三層。按層次結構順序排列,這些密鑰為主密鑰(CMK)、集群加密密鑰 (CEK)、數據庫加密密鑰 (DEK)。

主密鑰用于給CEK加密,保存在KMS中。

CEK用于加密DEK,CEK明文保存在DWS集群內存中,密文保存在DWS服務中。

DEK用于加密數據庫中的數據,DEK明文保存在DWS集群內存中,密文保存在DWS服務中。

密鑰使用流程如下:

用戶選擇主密鑰。

DWS隨機生成CEK和DEK明文。

KMS使用用戶所選的主密鑰加密CEK明文并將加密后的CEK密文導入到DWS服務中。

DWS使用CEK明文加密DEK明文并將加密后的DEK密文保存到DWS服務中。

DWS將DEK明文傳遞到集群中并加載到集群內存中。

當該集群重啟時,集群會自動通過API向DWS請求DEK明文,DWS將CEK、DEK密文加載到集群內存中,再調用KMS使用主密鑰CMK來解密CEK,并加載到集群內存中,最后用CEK明文解密DEK,并加載到集群內存中,返回給集群。

使用KMS加密DWS數據庫(控制臺)

加密數據庫

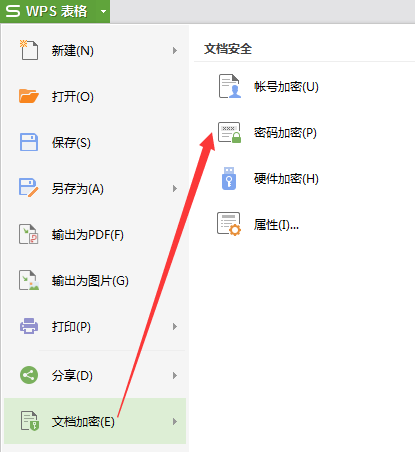

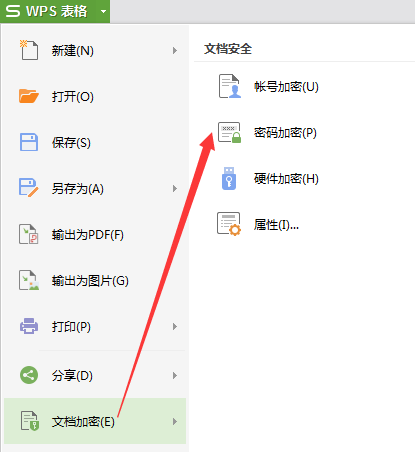

打開“加密數據庫”開關狀態,表示啟用數據庫加密。每個區域的每個項目首次啟用數據庫加密時,系統會彈出一個“創建委托”的對話框,單擊“是”創建委托以授權DWS訪問KMS,若單擊“否”將不會啟用加密功能。然后在“密鑰名稱”的下拉列表中選擇已創建的密鑰。如果沒有密鑰,可以登錄KMS服務進行創建。

關閉“加密數據庫”開關狀態,表示不啟用數據庫加密。

創建委托

打開“加密數據庫”開關,如果當前未授權DWS訪問KMS,則會彈出“創建委托”對話框,單擊“是”,授權DWS訪問KMS,當授權成功后,DWS可以獲取KMS密鑰用來加解密云硬盤。

當需要使用數據庫加密功能時,需要授權DWS訪問KMS。如果您有授權資格,則可直接授權。如果權限不足,需先聯系擁有“Security Administrator”權限的用戶授權,然后再重新操作。

加密設置

通用安全

版權聲明:本文內容由網絡用戶投稿,版權歸原作者所有,本站不擁有其著作權,亦不承擔相應法律責任。如果您發現本站中有涉嫌抄襲或描述失實的內容,請聯系我們jiasou666@gmail.com 處理,核實后本網站將在24小時內刪除侵權內容。